-

Compteur de contenus

29 303 -

Inscription

-

Dernière visite

-

Jours gagnés

1 038

Type de contenu

Profils

Forums

Calendrier

Tout ce qui a été posté par Ldfa

-

durée de lecture : 1 min Si vous utilisez un smartphone Android, vous connaissez peut-être l’Android Debug Bridge (ADB) qui est en soit, l’outil le plus puissant disponible pour contrôler un appareil Android depuis un ordinateur. Mais il reste confiné aux lignes de commande obscures et aux développeurs aguerris. Heureusement, AYA change complètement la donne en proposant une interface graphique complète pour ADB, rendant accessible à tous ce qui était autrefois réservé aux initiés. Donc si vous avez déjà galéré à taper des incantations cryptiques dans un terminal pour débugger votre smartphone, cet article est fait pour vous. AYA est donc une application de bureau open-source dispo pour Windows, macOS et Linux, qui regroupe tout ce que vous pouvez faire avec ADB dans une interface graphique intuitive. L’installation se veut ultra simple : téléchargez, installez, et c’est prêt. Y’a pas besoin de configurer des variables d’environnement ou d’apprendre des commandes cheloues… Il vous suffit juste d’activer le débogage USB sur votre appareil Android (dans les options développeur) et de le connecter à votre PC. L’application est ensuite organisée en panneaux thématiques, chacun dédié à une fonctionnalité spécifique : Miroir d’écran : visualisez et contrôlez votre appareil depuis votre PC, enregistrez l’écran ou prenez des captures Explorateur de fichiers : naviguez dans le système de fichiers Android, transférez des fichiers dans les deux sens Gestionnaire d’applications : installez, désinstallez, ou explorez les applications installées Moniteur de performances : surveillez CPU, mémoire, et FPS en temps réel Shell : si vous aimez quand même les commandes, un terminal interactif est disponible Logcat : visualisez les logs système avec filtrage par application Elle vous permet même de vous connecter sans fil à votre appareil via Wi-Fi, libérant ainsi votre téléphone du câble USB. Un cas d’usage particulièrement utile serait par exemple de pouvoir récupérer les données d’un téléphone dont l’écran est cassé (à condition que le débogage USB ait été activé avant). Maintenant, à vous de jouer ! Découvrez ce qui se cache vraiment dans votre smartphone, analysez pourquoi certaines applications drainent votre batterie, ou impressionnez vos amis en contrôlant votre téléphone sans y toucher bande de petits magiciens ^^. Téléchargez AYA depuis Github pour Windows, macOS ou Linux ou sur le site et n’oubliez pas de visiter le site officiel pour la documentation complète. Merci à Lorenper ! Afficher l’article complet

-

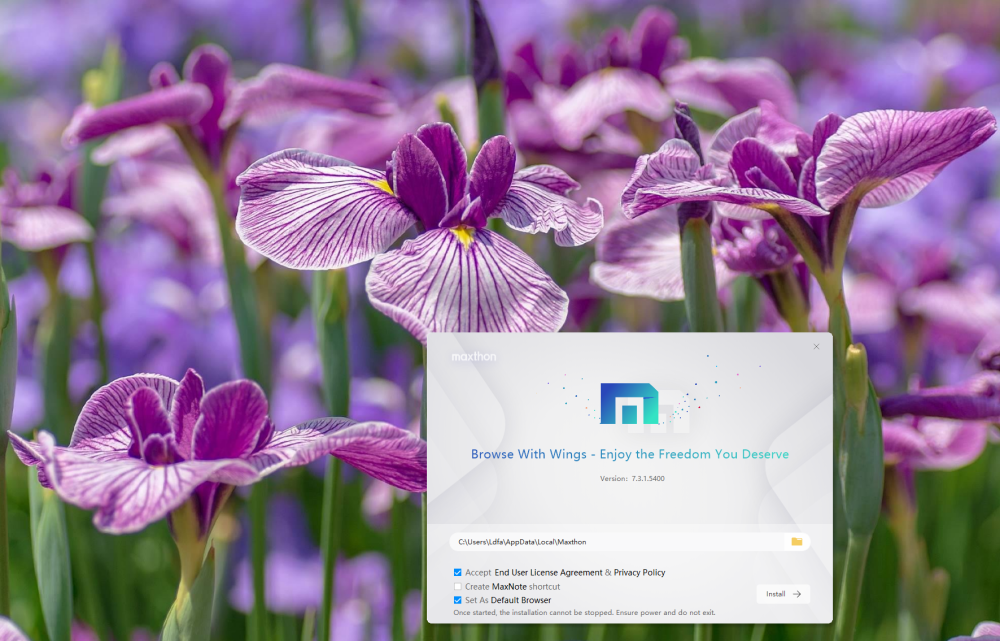

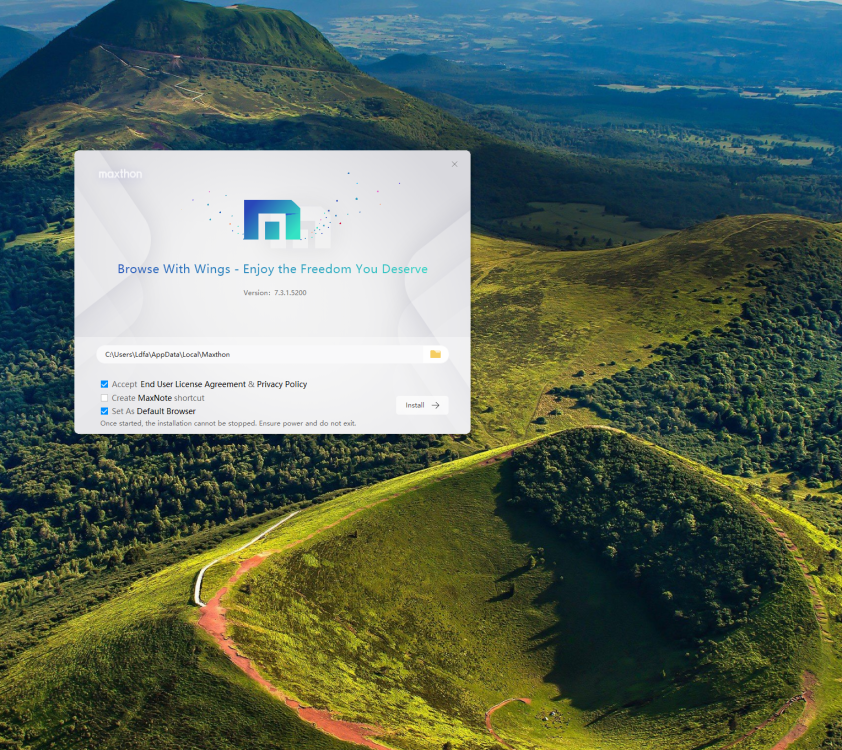

Changements principaux : - Correction de la taille insuffisante de la zone d'édition dans Maxnote. - Correction des échecs de téléchargement complet sur certains appareils. - Correction des échecs de chargement de pages web pour des URL spécifiques. - Correction de l'affichage incorrect de l'icône Maxthon après l'installation d'applications PWA sur certains appareils.

-

Maxthon 7.3.1.5400 Bêta pour Windows est sorti aujourd'hui, il apporte son lot de nouvelles fonctionnalités / améliorations et de corrections de bugs. Téléchargement : https://github.com/maxthon/Maxthon/releases Les changements en français sont là. Vous pouvez également vous abonner au groupe Telegram NBdomain & MX6 pour faire remonter vos demandes d'améliorations et bugs rencontrés. Source : https://forum.maxthon.com/index.php?/topic/29289-maxthon-pc-7315400-beta/

-

La veille technologique : ma méthode complète pour rester à jour - Camille Roux

Ldfa a répondu à un(e) sujet de Ldfa dans Mon Wallabag

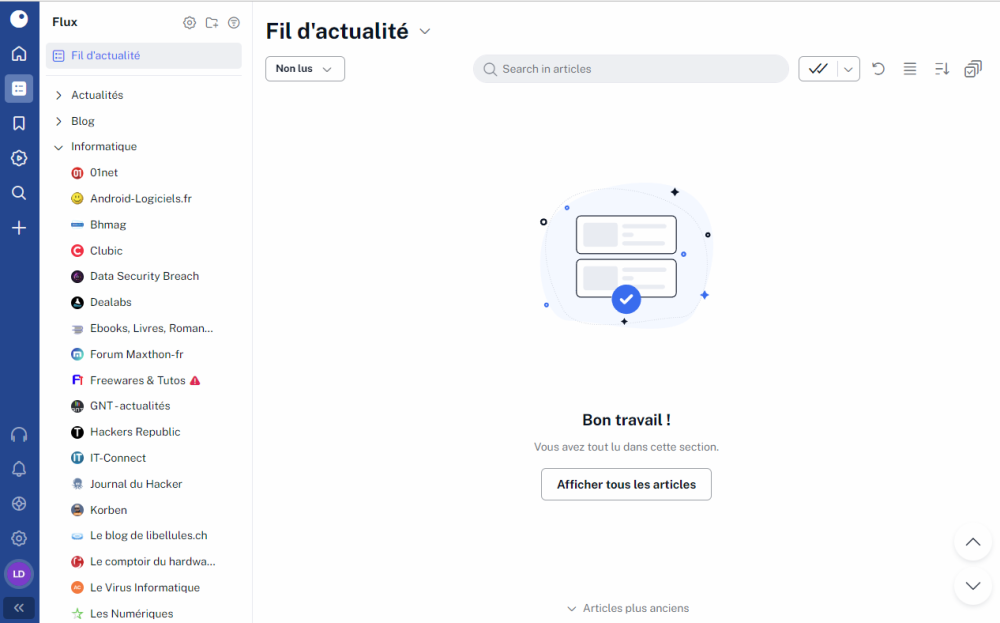

J'utilise également Inoreader depuis plusieurs années pour ma veille techno perso, dont je vous partage certains liens via mon Wallabag. -

La veille technologique : ma méthode complète pour rester à jour - Camille Roux

Ldfa a posté un sujet dans Mon Wallabag

durée de lecture : 3 min Se tenir informé des dernières tendances et innovations est essentiel pour tout développeur ou entrepreneur qui veut rester pertinent. Dans cet épisode, je partage ma méthode personnelle de veille technologique que j'ai peaufinée depuis près de 20 ans, en mettant l'accent sur une approche sans algorithme qui vous permet de garder le contrôle sur ce que vous consommez. Retrouvez tous les épisodes du podcast sur Spotify, Apple Podcast, Youtube ... 🎙️ Note de l'épisode La veille technologique fait partie de ma routine quotidienne depuis mes études d'ingénieur, et elle a constamment évolué avec le temps. Bien que j'utilise différentes plateformes comme YouTube, Twitter, Mastodon, Bluesky et LinkedIn, le cœur de ma méthode repose sur les flux RSS. Les flux RSS peuvent sembler rétro, mais ils présentent des avantages significatifs : Absence d'algorithme - Je choisis exactement à quoi je m'abonne et je vois tout ce que j'ai choisi de voir Organisation personnalisée - Je peux organiser l'information comme je le souhaite avec des répertoires et des filtres Contrôle total - Je peux suivre des créateurs de niche qui seraient invisibles sur d'autres plateformes Mon outil de prédilection : Inoreader Inoreader (web) Après avoir été un grand utilisateur de Google Reader (RIP), j'ai adopté Inoreader pour plusieurs raisons : Organisation par répertoire - Je peux classer mes sources par thématique (dev, entrepreneuriat, musique électronique, art génératif) Suivi des newsletters - Inoreader génère une adresse email pour transformer les newsletters en flux RSS Création de flux RSS pour sites sans RSS - Il peut créer un flux à partir d'une page web en détectant automatiquement les articles Indice de popularité - Très utile pour filtrer rapidement l'essentiel sur des flux à haute fréquence comme Hacker News Lecture complète des articles - Je peux charger l'intégralité d'un article directement dans Inoreader sans visiter le site (mode café) Fonctionnalités IA - Je peux appliquer des prompts pour résumer un article en quelques points ou en une phrase Traduction - Je peux traduire l'article en français sans sortir d'Inoreader Système de tags - Pour organiser ma lecture et faciliter le partage sur différentes plateformes Les agrégateurs et newsletters : des mines d'or pour découvrir de nouvelles sources Pour éviter de rester dans sa bulle informationnelle, j'ai une astuce simple : suivre des agrégateurs de contenu et des newsletters de curation. Ces sources vous permettent de découvrir constamment de nouveaux sites et blogs sans avoir à vous abonner à des centaines de flux RSS. Voici quelques agrégateurs/newsletter que je recommande particulièrement : Hacker News - La référence dans le monde tech, avec un système de vote qui fait remonter le contenu le plus pertinent Lobsters - Une alternative à Hacker News avec une communauté plus restreinte mais très qualitative Human Coders News - Un agrégateur francophone pour développeur·se·s (je suis le cofondateur de Human Coders) Le journal du hacker - Un agrégateur francophone assez centré sur l'open source La section veille de mon blog - Où je partage régulièrement mes découvertes les plus intéressantes (n'hésitez pas à vous abonner à la newsletter) Pas de spam. Désinscrivez-vous quand vous voulez L'avantage avec ces plateformes, c'est qu'elles font déjà un premier tri pour vous. Si un article apparaît sur plusieurs de ces agrégateurs, c'est généralement un bon indicateur de sa qualité et de sa pertinence. Ma routine de veille Être sélectif - Je fais régulièrement le ménage dans mes abonnements Rester ouvert - Je teste de nouvelles sources repérées via les agrégateurs Lire au bon moment - J'utilise la fonction "lire plus tard" pour les articles longs Partager ma veille - Je publie ma veille sur mes réseaux sociaux et je fais des récaps dans la section veille de mon blog 📌 Ce qu'il faut retenir Les flux RSS offrent un contrôle total sur votre veille sans être soumis aux algorithmes des réseaux sociaux Organisez vos sources par thématique pour consulter l'information qui vous intéresse au moment où vous en avez besoin Faites régulièrement le ménage dans vos abonnements pour ne pas vous décourager face à trop d'information Les outils d'IA peuvent vous aider à décider rapidement si un article vaut la peine d'être lu en entier Partager votre veille est un excellent moyen de consolider vos connaissances et d'aider votre communauté La veille doit rester un plaisir, pas une corvée - adaptez votre système à vos besoins "J'essaye d'être assez minimaliste sur la quantité de flux que je suis. À l'inverse, j'essaye de suivre des agrégateurs ou des gens qui font des newsletters avec des listes de news pour découvrir d'autres sources." 🔗 Liens et ressources mentionnés Et vous, vous faites votre veille comment ? Afficher l’article complet -

durée de lecture : 4 min La science ! Quelle bénédiction ! Cela permet de comprendre le monde, en tout cas, jusqu’à ce qu’on arrive au thème de la physique quantique, où là ça devient quand même beaucoup plus imbitable ^^. Maintenant si vous pensiez que cette discipline était juste bonne à faire pleurer les étudiants et à donner du grain à moudre à des gens moins intelligents que vous, qui aiment étaler leur confiture, alors j’ai une bonne nouvelle pour vous ! Grâce au CEA vous allez pouvoir explorer ces concepts tordus tout en vous amusant ! En effet, Le Prisonnier quantique est un jeu d’aventure gratuit qui va faire furieusement plaisir à votre cerveau de geek, sans avoir besoin d’être Einstein pour y jouer. Enfin, j’crois… lol Dans ce jeu sorti il y a quelques années, vous incarnez Zoé, une jeune enquêtrice qui part à la recherche d’Artus Cropp, un physicien mystérieusement disparu dans les années 60. Son périple vous emmènera aux quatre coins du monde à la découverte d’une invention révolutionnaire qui pourrait carrément changer notre compréhension de l’univers. Hé ouais, rien que ça. La grande force de ce jeu, c’est qu’il est totalement gratuit, sans pub, sans micro-transactions cachées et sans même besoin de vous créer un compte. Vous allez sur prisonnier-quantique.fr et hop, c’est parti mon kiki. Aucune installation requise, tout se passe dans le navigateur et les utilisateurs Android peuvent même l’installer comme une webapp, avec une icône sur l’écran d’accueil et tout le tralala. Pour avancer dans l’aventure, vous devrez résoudre des puzzles basés sur de vraies sciences. Et pas de la science au rabais, non non, de la vraie de vraie ! Vous manipulerez un télescope à muons pour voir à travers des montagnes (technologie réellement utilisée pour scanner les pyramides, c’est pas des conneries), vous reconstruirez une pile à combustible pour faire démarrer un vieux tracteur des années 50, vous programmerez un robot, ou encore vous trafiquerez un accélérateur de particules. Oui, tout ça depuis votre canap’, sans avoir besoin d’un doctorat en physique. Les créateurs du jeu ont même eu la brillante idée d’inclure des vidéos de véritables chercheurs du CEA qui expliquent les concepts scientifiques abordés. Ces vidéos se débloquent quand vous résolvez les énigmes, et c’est étonnamment pas chiant du tout. Vous allez kiffer ! Ils expliquent clairement les concepts et distinguent ce qui relève de la science ou de la science-fiction dans le jeu. Genre, non, on ne peut pas encore communiquer à travers le temps avec un “modulateur de Planck”, ce qui est quand même dommage parce que j’aurais bien dit 2 ou 3 trucs à mon moi du passé au sujet du Bitcoin ^^. Le jeu aborde un paquet de thématiques scientifiques telles que la physique des particules, la cryptographie, l’électronique, l’optique, la chimie, le changement climatique…etc Bref, la totale ! Et ce qui est vraiment cool, c’est que vous apprenez sans vous en rendre compte, juste parce que vous avez besoin de comprendre ces trucs pour avancer dans l’histoire ! Voilà, donc si vous êtes du genre à relever des défis, sachez qu’il y a également une quête secondaire qui consiste à collecter les 17 particules élémentaires du modèle standard, planquées un peu partout dans le jeu. Et apparemment, aux dernières nouvelles, moins de 150 joueurs ont réussi à toutes les trouver. Challenge accepted ? le-prisonnier-quantique.mp4 Votre navigateur ne supporte pas la lecture de vidéos HTML5. Voici un lien vers la vidéo.Notez que ce jeu est conçu pour être accessible à partir du niveau collège (13-14 ans), mais les petits geeks en herbe de 8 ans peuvent aussi y jouer avec un coup de main des parents. C’est d’ailleurs un excellent outil pédagogique que les profs peuvent utiliser en classe car le CEA a même créé des fiches pour accompagner chaque puzzle. Donc si vous avez des mioches à la maison et que vous en avez marre de les voir faire des danses TikTok, faites-leur plutôt découvrir la décroissance radioactive et la distillation fractionnée. Au moins, ça leur servira à quelque chose ! Côté technique, le jeu tourne sur PC, Mac, tablettes et smartphones. Sur les petits écrans, c’est un peu plus galère de viser les éléments interactifs, mais ça reste jouable. Vous avez aussi la possibilité de sauvegarder votre progression soit en créant un compte (facultatif), soit en téléchargeant un fichier de sauvegarde (.jawa) que vous pouvez transférer entre vos appareils. Donc vous pouvez commencer à jouer au boulot pendant votre pause déjeuner (ou pas, si vous êtes fonctionnaire de Mairie), et continuer aux chiottes à la maison. La technologie, c’est vraiment magique ! À noter que le CEA n’a pas encore prévu de suite officielle au jeu, mais ils ont laissé entendre que si la demande était forte, ils pourraient envisager de développer une nouvelle aventure. Alors si ça vous plaît, faites-le savoir en partageant votre expérience avec le hashtag #PrisonnierQuantique. Ça pourrait les convaincre de nous pondre une suite. Voilà, en ces temps de connerie généralisée, où la désinformation scientifique est devenue Légion, ce jeu est le bienvenu car il mêle expérience vidéoludique avec de la vraie science afin de stimuler votre cerveau endormi, un peu plus qu’une partie de Candy Crush. Jouez aujourd’hui sur prisonnier-quantique.fr, vous serez moins teubés demain ! Un grand merci à Lorenper pour m’avoir fait découvrir cette pépite scientifique ! Afficher l’article complet

-

Clair Obscur: Expedition 33 : le jeu français s'arrache à 2 millions d'exemplaires en 12 jours. - Génération-NT

Ldfa a répondu à un(e) sujet de Ldfa dans Mon Wallabag

-

Clair Obscur: Expedition 33 : le jeu français s'arrache à 2 millions d'exemplaires en 12 jours. - Génération-NT

Ldfa a répondu à un(e) sujet de Ldfa dans Mon Wallabag

-

Clair Obscur: Expedition 33 : le jeu français s'arrache à 2 millions d'exemplaires en 12 jours. - Génération-NT

Ldfa a répondu à un(e) sujet de Ldfa dans Mon Wallabag

Plus fort que le jeu ? La bande originale de Clair Obscur: Expedition 33 affole les charts : https://www.generation-nt.com/actualites/clairobscur-musique-bandeoriginale-spotify-billboard-succes-2057866 -

durée de lecture : 10 min Andriy Onufriyenko/Getty Images Recevez une sélection de conseils stratégiques et d'astuces concrètes chaque semaine dans votre boîte mail avec notre newsletter Guides pratiques. En savoir plus sur l’utilisation des données personnelles De plus en plus de chatbots d'IA proposent désormais une option de recherche approfondie, grâce à laquelle ils peuvent étudier un sujet pour vous. Agissant comme des agents autonomes d'IA, les bots navigueront sur le Web à votre place, trouveront les bonnes sources en ligne et vous présenteront ensuite un rapport détaillé basé sur leurs conclusions. L'objectif est de vous faire gagner du temps en vous épargnant la consultation de dizaines ou de centaines de sites web. La recherche approfondie devient rapidement une fonction puissante dans une multitude de services IA. Vous la trouverez dans OpenAI's ChatGPT, Google Gemini, Perplexity AI et même xAI's Grok. Microsoft a introduit un type de recherche approfondie avec deux agents d'IA, Researcher et Analyst ; cependant, ils nécessitent une licence Microsoft 365 Copilot avec un abonnement Enterprise ou Business, et ne sont donc pas encore disponibles pour l'utilisateur Copilot moyen. Il s'agit certainement d'une fonctionnalité utile. Mais comment les différents services d'IA se comportent-ils face à ce défi ? Pour répondre à cette question, j'ai essayé Deep Research (recherche approfondie) sur ChatGPT, Gemini, Perplexity AI et Grok. J'ai soumis la même requête à chacun d'entre eux, en leur demandant d'"explorer la façon dont le voyage dans le temps est représenté dans les films et à la télévision et ce qu'il révèle de nos valeurs, de nos peurs et de nos désirs". Voici comment fonctionne le mode de recherche de chaque IA et comment chacune a traité mon sujet. ChatGPT ChatGPT d'OpenAI propose deux versions différentes de Deep Research : la version complète et une version allégée. La version complète fournit un rapport détaillé et approfondi mais peut prendre jusqu'à 30 minutes pour trouver les meilleures sources et présenter ses résultats. La version allégée fournit un rapport beaucoup plus court et moins approfondi, mais ne prend généralement que quelques minutes. La version disponible et le nombre de requêtes que vous pouvez soumettre dépendent de votre abonnement. Les utilisateurs de ChatGPT Plus, Team et Edu reçoivent 25 requêtes par mois (10 complètes et 15 légères), les utilisateurs de Enterprise reçoivent 10 requêtes (toutes complètes), les utilisateurs de Pro reçoivent 250 requêtes (125 complètes et 125 légères), et les utilisateurs gratuits reçoivent 5 requêtes (toutes légères). Une fois que vous avez atteint votre limite pour la version complète de Deep Research, vos requêtes passent automatiquement à la version allégée. Que vous utilisiez la version complète ou la version allégée, la procédure est la même. Rendez-vous sur le site Web de ChatGPT ou ouvrez l'application pour iOS ou Android. Vous pouvez également utiliser l'application de bureau pour Windows ou macOS. Saisissez ou énoncez votre requête à l'invite, sélectionnez le bouton de recherche approfondie, puis soumettez votre demande. Si la version complète est active, préparez-vous à attendre un certain temps avant d'obtenir une réponse. Si c'est la version allégée qui est en jeu, vous n'aurez pas à attendre aussi longtemps. Capture d'écran par Lance Whitney/ZDNET J'ai soumis ma question sur le thème des voyages dans le temps au cinéma et à la télévision à la fois à la version complète Deep Research et à la version allégée , en utilisant mon abonnement Plus dans le premier cas et un compte gratuit dans le second. Les deux versions ont utilisé le modèle GPT-4o. Les deux versions m'ont également demandé de préciser le type d'analyse que je souhaitais, par exemple de choisir entre une approche thématique et une approche plus historique, et d'inclure uniquement les films et émissions de télévision classiques ou également les films et émissions de télévision modernes. La version complète a pris environ 17 minutes pour effectuer les recherches sur le Web et compiler les résultats, mais elle a fourni un rapport détaillé et approfondi avec plusieurs exemples et un tableau utile des émissions de télévision et des films. La version allégée n'a pris qu'environ huit minutes du début à la fin, mais elle a fourni un rapport plus court et beaucoup moins approfondi, une version amincie du rapport complet. Les deux rapports traitent de mon sujet et sont intéressants à lire, mais c'est la version complète de Deep Research qui l'emporte pour sa rigueur. Capture d'écran par Lance Whitney/ZDNET Google Gemini Le mode Deep Research de Gemini est disponible pour les abonnés et les utilisateurs non payants. Les abonnés reçoivent généralement 20 requêtes par jour, mais ce nombre peut varier. Les utilisateurs non payants sont limités à 5 requêtes par mois. Pour l'essayer, rendez-vous sur le site Web de Gemini ou installez l'application mobile pour iOS ou Android. Pour activer la recherche approfondie, cliquez sur le menu déroulant en haut à gauche qui répertorie le modèle actuel. Les abonnés peuvent choisir entre 2.0 Flash, 2.5 Pro (expérimental) et Deep Research avec 2.5 Pro. Les utilisateurs non payants peuvent sélectionner 2.0 Flash ou Deep Research. Après avoir choisi le modèle que vous souhaitez, le bouton de recherche approfondie doit apparaître sous l'invite. Saisissez votre question à l'invite, sélectionnez le bouton de recherche approfondie s'il n'est pas déjà en surbrillance, puis envoyez votre demande. Capture d'écran par Lance Whitney/ZDNET Après avoir soumis ma requête sur le voyage dans le temps, le mode recherche approfondie de Gemini a rapidement généré une ébauche de la façon dont il prévoyait d'aborder mon sujet, que je pouvais modifier ou approuver telle quelle. J'ai donné mon accord et Gemini s'est mis à naviguer sur le Web pour effectuer ses recherches. L'IA m'a tenu informé à chaque étape, en m'indiquant les actions qu'elle effectuait, les sites Web qu'elle consultait et la progression du rapport. L'ensemble du processus a pris environ 10 minutes. Le rapport qui en a résulté était assez approfondi, complet et long. J'ai aimé le tableau inclus avec des exemples de films mentionnés. Le style d'écriture de Gemini était plus savant que celui de ChatGPT, qui était moins formel et plus agréable à lire. Mais Gemini s'est montré à la hauteur de la tâche. Capture d'écran par Lance Whitney/ZDNET Perplexité AI Le mode Deep Research de Perplexity est disponible pour les abonnés payants et les autres. Les abonnés pro reçoivent 500 requêtes par jour, tandis que les utilisateurs non payants reçoivent cinq requêtes par jour. Pour commencer, rendez-vous sur le site Web de Perplexity AI ou utilisez l'application pour iOS, Android, Windows ou macOS. À l'invite, tapez votre question, sélectionnez le bouton de recherche et soumettez votre demande. Capture d'écran par Lance Whitney/ZDNET J'ai donné au mode de recherche de Perplexity le même sujet de voyage dans le temps. Ici, l'IA m'a tenu au courant de ses progrès, en m'indiquant les sous-thèmes spécifiques qu'elle recherchait et les sites Web qu'elle analysait. Perplexity n'a mis qu'environ cinq minutes pour compiler ses résultats et présenter son rapport. Mais les résultats sont décevants! Le rapport lui-même était beaucoup plus court que ceux générés par les autres IA. Chaque thème ou élément ne faisait l'objet que de quelques paragraphes, dont la plupart étaient dépourvus d'analyse approfondie. Le rapport n'était pas mauvais en tant que lecture rapide. Cela m'a fait penser à un devoir rendu par un enfant qui voulait simplement le terminer sans y consacrer trop de temps ou d'efforts. Capture d'écran par Lance Whitney/ZDNET Grok AI Grok 3 de xAI propose deux variantes d'un mode de recherche approfondie : DeepSearch et DeeperSearch. DeepSearch examine un grand nombre de sources en ligne, bien qu'elles ne soient pas toutes utiles ou fiables. Ce mode permet également d'effectuer le travail très rapidement. DeeperSearch est une version améliorée de DeepSearch qui exploite un plus grand nombre de sources de haute qualité. Son exécution est plus longue, mais elle fournit généralement un rapport plus approfondi. Quel que soit le mode choisi, les abonnés X Premium+ bénéficient d'un nombre illimité de requêtes, tandis que les utilisateurs gratuits et de base sont limités à 10 requêtes DeepSearch par 24 heures. X propose également un plan SuperGrok à 30 $ par mois avec un accès étendu à DeepSearch et DeeperSearch. En plus d'essayer Grok 3 et DeepSearch directement dans X (alias Twitter), vous pouvez également les utiliser via la page web dédiée à Grok, l'application iOS et l'application Android. Pour essayer, tapez votre requête à l'invite de Grok, cliquez sur la flèche de téléchargement de DeepSearch et choisissez DeepSearch ou DeeperSearch. Lorsque vous êtes prêt, envoyez votre requête. Capture d'écran par Lance Whitney/ZDNET J'ai lancé la même requête de voyage dans le temps à Grok. Avec le mode DeepSearch, l'IA n'a mis qu'une minute et demie pour effectuer l'ensemble du processus, un record de vitesse. DeeperSearch a pris un peu plus de temps, soit deux minutes et demie. Compte tenu de la vitesse, je m'attendais à une réponse médiocre. Mais les résultats m'ont surpris! Dans les deux modes, Grok a fourni des rapports intéressants et instructifs, bien que brefs. La recherche comportait divers exemples, un tableau utile des émissions de télévision et des films, ainsi qu'une analyse intelligente. Pas mal du tout. Capture d'écran par Lance Whitney/ZDNET Alors, quelle est l'IA qui s'en sort le mieux ? Je dois déclarer ChatGPT vainqueur. Bien qu'elle ait mis le plus de temps à terminer le travail, son rapport était le plus complet, le plus approfondi, le mieux écrit et le plus intéressant à lire. Sinon, si vous êtes pressé, Grok vaut certainement la peine d'être essayé. Bien entendu, tout ceci n'est basé que sur une seule requête. Avec d'autres sujets, je pourrais désigner un autre champion. Mais les résultats valent la peine d'être pris en compte la prochaine fois que vous aurez besoin d'une IA pour effectuer votre propre type de recherche approfondie. Source : "ZDNet.com" Actualités Mistral AI complète encore son portefeuille de modèles avec Medium 3, un large model conciliant performances, coûts et simplification du déploiement. L’assistant Le Chat Enterprise repose sur Medium 3. Par Christophe Auffray | 09 mai 2025 Actualités La société franco-américaine Hugging Face a dévoilé cette semaine Open Computer Agent, un agent IA gratuit hébergé dans le cloud qui permet d'utiliser un LLM pour interagir avec un ordinateur. Par Louis Adam | 09 mai 2025 Actualités Le ZDNET Morning le brief de l'actu tech pour les pros tous les matins à 9h00. Transformation numérique, IA, matériel, logiciels,... ne passez pas à côté de ce qui fait la Une du secteur. Par Guillaume Serries | 09 mai 2025 Actualités Alors qu'elle s'engage à mettre en place une IA « démocratique » au bénéfice de tous, OpenAI peut-elle garantir une IA accessible à tous tout en réduisant la réglementation ? Par Radhika Rajkumar | 09 mai 2025 Guide d'achat Ce dictaphone très design permet de mieux prendre des notes vocales. Et un abonnement optionnel permet de lui faire faire efficacement transcription et résumé. Par Jack Wallen | 21 mars 2025 Guide d'achat Il aurait pu faire mieux. Mais il aurait aussi pu faire pire. Bref, c'est pas fou. Par David Gewirtz | 31 janvier 2025 Guide d'achat Si vous voulez faire de l'IA mais que vous ne voulez pas partager votre contenu ou vos informations avec un service tiers, vous pouvez toujours installer un « grand modèle de langage » sur votre ordinateur. Vous serez surpris par la simplicité de cette opération. Par Jack Wallen | 09 janvier 2025 Guide d'achat Nous avons testé au quotidien, durant trois mois, cet ordinateur équipé d’une puce Snapdragon X Elite. Quel outil de travail fantastique ! Par Moctar Kane | 07 janvier 2025 Pratique Cet outil d'intelligence artificielle est capable de répondre à des questions liées au contenu affiché par l'écran de votre appareil mobile et celui d’une page Web du navigateur Edge. Le chatbot peut ainsi être utile de diverses manières, notamment dans la recherche d'emploi. Par Lance Whitney | 02 mai 2025 Pratique Les premiers jours de codage de Copilot AI ont été marqués par un certain flottement. Mais aujourd'hui ? Ça marche vraiment bien. Par David Gewirtz | 29 avril 2025 Pratique MCP est la clé pour libérer le plein potentiel de l'IA en entreprise, dans le cloud et au-delà. Voici pourquoi. Par Steven Vaughan-Nichols | 28 avril 2025 Pratique L'IA générative et agentique peuvent nous assister dans les tâches banales de notre quotidien. Les plus malins d’entre nous en profiteront pour faire autre chose qu'une pause café. Par Mark Samuels | 23 avril 2025 Afficher l’article complet

-

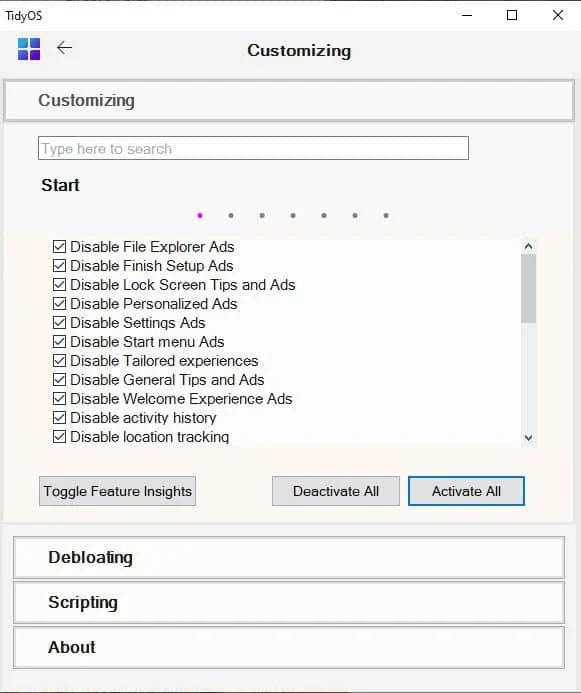

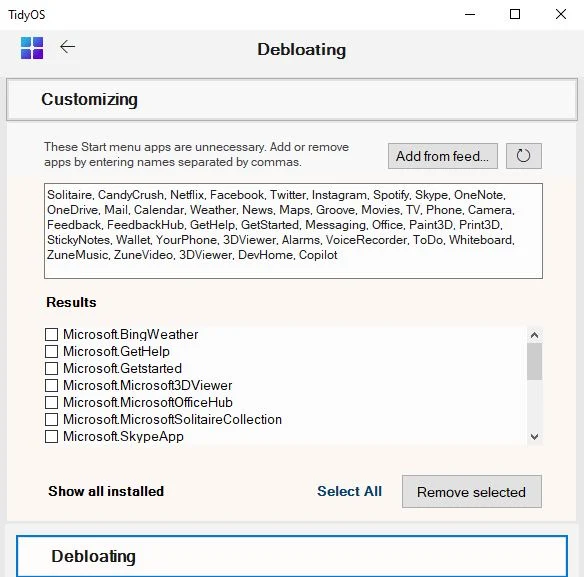

TidyOS est un logiciel gratuit et open-source qui vous permet de personnaliser et débloat Windows 11 en quelques clics. Avec cet utilitaire, vous pouvez alléger Windows 11 à l’essentiel, en minimisant la télémétrie, des publicités, des paramètres inutiles et les bloatwares. Notez qu’il est compatible avec Windows 10 64-bits. 1. Personnalisation de Windows 11 : 2. Supprimer les Bloatwares : Suivre la procédure présentée sur le site de Malekal : https://www.malekal.com/tidyos-alleger-windows-11-desactivant-fonctions-non-essentielles/

-

Win Traduction française de Mx7 pour Windows

Ldfa a répondu à un(e) sujet de Ldfa dans Traductions françaises de Maxthon sur Crowdin

C'est approuvé et validé. fr.ini -

Win Traduction française de Mx7 pour Windows

Ldfa a répondu à un(e) sujet de Ldfa dans Traductions françaises de Maxthon sur Crowdin

There are new strings to translate in the Maxthon pour Windows project. You were a project participant previously so your help will be appreciated a lot. 1 new string for translation (23 words). -

Changements principaux : * Optimisation de la logique de recherche et d'enregistrement dans Maxnote. * Amélioration de l'interaction de la barre de titre dans l'éditeur Maxnote (appuyer longuement sur la barre de titre pour la faire glisser, la sélection du texte se fait avec des clics normaux). * Amélioration du flux d'installation d'uuGPT pour éviter les problèmes de réinstallation après la suppression de l'application PWA. * Amélioration des traductions des chaînes de localisation. - Correction de la taille insuffisante de la zone d'édition dans Maxnote. - Résolution des échecs de téléchargement d'images dans Maxnote. - Correction de l'occupation anormale des ressources dans la base de données Maxnote. - Correction des erreurs de chargement de pages web pour des URL spécifiques.

-

Maxthon 7.3.1.5200 Bêta pour Windows est sorti aujourd'hui, il apporte son lot de nouvelles fonctionnalités / améliorations et de corrections de bugs. Téléchargement : https://github.com/maxthon/Maxthon/releases Les changements en français sont là. Vous pouvez également vous abonner au groupe Telegram NBdomain & MX6 pour faire remonter vos demandes d'améliorations et bugs rencontrés. Source : https://forum.maxthon.com/index.php?/topic/29282-maxthon-pc-7315200-beta/

-

durée de lecture : 16 min 2025-05-07 Comment je suis passé de Firefox comme navigateur Web principal au Zen Browser. grandeur et décadence des pandas roux Longtemps, j’ai utilisé le navigateur Web Firefox de bonne heure. Depuis mon adolescence, environ. À l’époque, parce qu’il révolutionnait les performances dans les navigateurs, face à Internet Explorer 6, permettant de naviguer à toute vitesse, avant que Google Chrome n’arrive et ne chamboule tout. Plus tard, je suis parti pour Chrome, finalement revenu pour Firefox, pour ses promesses quant à la protection de la vie privée des utilisateur·ices, son absence d’intérêts commerciaux à la direction de Mozilla. Encore plus tard, j’ai même eu la chance de travailler pour Mozilla, d’apprécier la puissance intellectuelle [1] des devs de Firefox et des autres produits de Mozilla, de pouvoir discuter avec les divers PDG, voire l’une des personnes à l’origine de l’initiative Mozilla Mitchell Baker. Mais tout n’a pas été rose tout du long. Même en tant qu’utilisateur, j’ai eu plusieurs fois des remontées acides, des grimaces de dégoût, et ce, indépendemment de mon licenciement économique en 2020 (causé par La Crise™, qui frappait fortement le monde de la publicité du fait des confinements liés au COVID19). Le rachat de Pocket a été pour moi très marquant : un produit pas open-source, qui a galéré à le devenir complètement (de mémoire, la mise à disposition du code serveur est arrivée au cours de l’année 2024, quasiment plus de 10 ans après le rachat). Pendant ce temps-là, une autre équipe en interne avait créé une liste d’articles à lire plus tard, directement intégrée dans le navigateur. Cette même équipe était en train de créer des fondations techniques très solides et une vision cohérente pour une éventuelle plateforme de cloud personnel, à une période où je rêvais d’un Nextcloud ou d’un CozyCloud pour tous·tes, et où je me racontais que Mozilla avait la possibilité de vraiment changer les choses. Si seulement nous mettions à disposition des services cloud personnels estampillés Mozilla, absolument tout libres, infogérés par Mozilla, nous aurions même un angle business possible derrière ça : fournir quelques méga- ou giga-octets de stockage gratuit, puis faire payer les suivants. Mais d’autres décisions techniques et organisationnelles m’ont également marqué. Les virages et détours au sujet de Firefox OS, qui a finalement vécu sa meilleure vie une fois extirpé de Mozilla. Le choix de désinvestir dans Rust et Servo (un moteur de navigateur réécrit de zéro, en Rust), quand d’autres projets qui me semblaient moins prometteurs mais beaucoup plus « dans l’air du temps » (entendez : 🤮 metaverse 🤮 ou IA 🤮 déjà) ont été largement préférés. Pas besoin de revenir sur les différents épisodes, ou de trop me justifier ; disons que les derniers en date, notamment la cacophonie sur la notice liée à la vie privée, et l’arrivée d’IA nativement intégrée, ont un peu fini de me dégoûter, et ont rendu très compliqué pour moi le fait de continuer de défendre Mozilla malgré tout. Parce que oui, je continuerai à défendre l’outsider Mozilla, tant au niveau technologique ou au niveau organisationnel. Technologique, parce que c’est l’un des trois derniers participants à encore créer un moteur de rendu, en gros toute la machinerie qui permet de faire un navigateur Web, et l’un des deux à tenter de combattre l’hégémonie de celui de Google. Organisationnel, parce qu’il s’agit (toujours, malgré tout) d’une entreprise « à mission »[2] adossée à une fondation. Pas d’actionnaires auprès de qui il serait nécessaire de rendre des comptes ou d’offrir des dividendes ; pas d’objectif de s’enrichir à milliards. Juste une nécessité de gagner assez d’argent pour se maintenir en vie, et faire des trucs™ : payer les devs, proposer des initiatives d’éducation populaire au numérique et aux enjeux de protection de la vie privée. Du moins, ça c’est là où je les attendrais ; en pratique, l’entreprise a tendance à s’éparpiller, à s’accrocher à n’importe quel qualificateur porteur de hype de la Silicon Valley, et essayer d’en tirer un profit pour se désolidariser du financement de Google pour la publicité offerte. D’où le metaverse ; d’où les initiatives un peu surprenantes sur l’IA. Je comprends le pourquoi et partage la motivation de prendre de la distance par rapport au financement via Google. Ça en devient absurde : aux USA, des procès antitrust ont actuellement lieu pour empêcher Google de financer les navigateurs à coups de millions pour être le moteur de recherche principal, ce afin de permettre aux autres moteurs de recherche d’être plus compétitifs™. Mais c’est une telle source de revenus pour Mozilla, que Mozilla en vient à défendre Google pour que Big G puisse continuer ce genre de pratiques, sinon quoi la survie de Firefox (via son financement) serait menacée directement. Paradoxe de la compétition en effet. Bref, vivement que Mozilla puisse être plus tranquille financièrement, et idéalement pas en vendant de l’IA ou des produits inutiles ou en prenant des décisions qui ont l’air au mieux absurdes au pire effrayantes, et aussi je voudrais la paix dans le monde et un poney, ce sera tout, un café et l’addition merci. ok bon, alors on va où, on fait quoi ? Les plus malin·gnes auront lu le titre de l’article, et les plus pressé·es pourront aller au sous-titre suivant. En attendant, un peu d’état de l’art sur les navigateurs existants. Si vous êtes sur un MacOS ou un iOS, je pense assez sincèrement qu’Apple fait un bon boulot de protection de la vie privée avec Safari, et ça peut être une solution satisfaisante, si vous ignorez le fait que l’entreprise cherche à tout prix à vous enclaver dans son jardin doré, et fera tout pour éviter de vous faire voir ailleurs. Après tout, une application Web, c’est une application qui n’est pas dans l’App Store d’Apple, et qui donc ne rapporte pas d’argent à Apple, pourquoi s’embêter à soutenir une telle plateforme 😏 Et sinon, eh bien on ne va pas aller chez Chrome non plus, hein. Ce serait comme dire « ohlala la démocratie est en danger en France, si c’est comme ça je me casse en Chine / Corée du Nord / États-Unis[3] ». Émerge donc un besoin de cohérence, pour moi : je veux continuer à utiliser Gecko, le moteur de rendu de Firefox, et je veux continuer à utiliser un navigateur qui protège ma vie privée (et ne s’engouffre pas dans l’IA à la première occasion). Il existe bien des variantes de Firefox (forks) dans le monde du libre : IceCat (anciennement IceWeasel), LibreWolf me viennent à l’esprit, mais il en existe également d’autres d’après cette page Wikipédia. Ces forks ont tendance à réutiliser principalement les mêmes concepts de navigateurs tels que nous les connaissons, et s’évertuent à supprimer les fonctionnalités dont l’impact est considéré comme étant néfaste vis-à-vis de la vie privée : télémétrie, toutes les méthodes directes ou indirectes de tracking même si c’est pour Mozilla, IA intégrée, et j’en passe et des meilleures. D’aucuns disent à juste titre qu’abandonner Firefox pour aller sur un fork, c’est comme arrêter de boire de l’eau du robinet et ne consommer que l’eau mise en bouteille par le voisin un peu conspi et réac. Il y a effectivement un risque inhérent que les devs de ces projets s’amusent à mettre en place des bouts de code malveillants dans leur projet, ou le fassent par inadvertance. Le résultat est le même : les utilisateur·ices de ces forks seraient alors mis en danger, et l’utilisation d’un navigateur alternatif serait même contre-productive quant à l’intention initiale de mieux protéger sa vie privée des caprices des créateur·ices de Firefox. Mais la même question se poserait vis-à-vis de Firefox lui-même, si l’on ne savait pas que ce dernier est maintenu par la vénérable entreprise Mozilla ; la question de la confiance en le code est réglée, au vu des principes de l’entreprise. Ou « était » réglée ? L’intégration d’outils d’IA pourrait relever d’une trahison au niveau du code (la recette de fabrication de Firefox), remettant justement en question la confiance accordée par les utilisateur·ices. Je ne tiens pas à plonger dans l’aspect philosophique de la question. Pour moi, le fait que Firefox ou ses forks soient open-source garantit qu’il n’y aura pas de mauvaise surprise, parce que des gens plus paranoïaques que moi vont vérifier que le code ne fait pas n’importe quoi, à plus ou moins grande échelle. Cependant, même avec les plus belles intentions du monde, il est important que ces forks se remettent à jour sur Firefox régulièrement et rapidement. Je reviens là-dessus plus bas. Pour un usage général, je pense que l’option LibreWolf ferait très bien le boulot : pas d’intégration d’outils de protection de la vie privée qui rendraient l’usage imbitable pour des néophytes, des bons choix par défaut, très sensés, recommandé dans le dessin ci-dessus par le brillant David Revoy, bref, c’est Très Bien/10. pendant ce temps-là, à Vera Cruz, Pendant ce temps-là, donc, du côté des navigateurs pas open-source et conçus par des entreprises qui veulent engranger de la Grosse Caillasse™, il y a un petit nouveau, nommé Arc Browser. Bien entendu, basé sur Chrome. Mais qui apporte un peu de renouveau et de fraîcheur dans le monde des navigateurs. Par exemple, cette barre d’onglets verticale sur le côté, sans barre d’URL au dessus du site, pour une esthétique assez minimaliste, qui donne toute la place au site. Des espaces différents, avec des répertoires d’onglets, pour contenir et regrouper les innombrables onglets ouverts navigués dans des contextes différents, et limiter l’expansion de la charge cognitive de tout avoir sous les yeux tout le temps. La possibilité de découper la vue de la page en deux, pour pouvoir naviguer sur deux sites différents, côte-à-côte. Miam miam ; enfin un peu d’innovation dans les navigateurs, qui n’est pas sans rappeler le navigateur Vivaldi (aussi basé sur Chrome 🥲). Au final, quels sont ses défauts, pour moi ? D’une part il est basé sur Chrome, et participe de l’hégémonie de son moteur de rendu. D’autre part, il est maintenu par une entreprise qui injecte de l’IA à toutes balles dans la version mobile du navigateur. Enfin, il n’est pas disponible sous Linux, système d’exploitation que j’affectionne tout particulièrement pour l’utiliser au quotidien 🤓 la lettre d’amour (rohlala enfin, on n’en pouvait plus) Et c’est là qu’entre en jeu notre seigneur et sauveur[4] le Zen Browser. Pas besoin de tergiverser, vu que sa conception semble directement inspirée d’Arc, il contient peu ou prou les mêmes fonctionnalités, et même mieux : Ce navigateur est basé sur Firefox et donc Gecko. En soi, il soutient donc indirectement la puissance technologique de Mozilla. Plus pragmatiquement, il est compatible avec l’écosystème d’addons Firefox (si vous n’avez pas encore installé uBlocks, allez-y, prenez votre temps, je vous attends tranquillement ici) et permet de se synchroniser avec un compte Mozilla classique (pour partager ses favoris / mots de passe etc. avec les autres instances de Zen Browser… ou de Firefox !). Il est disponible sur Linux, MacOS et Windows, donc globalement partout. Il y a donc une barre d’onglets verticale, sur le côté, qui laisse toute la place au contenu. Pas de barre d’URL en haut ; celle-ci existe bien, mais elle est plus discrète, en haut de la pile des onglets. Il est même possible de déplacer cette barre d’onglets sur la droite de l’écran. J’adore ça, personnellement, puisque ça donne la place principale sur mon écran pour l’application Web que je suis en train de regarder, et ça a même tendance à me faire croire que l’application Web est en fait une app native. En appuyant sur Ctrl+Alt+C, j’enclenche le mode compact, qui cache même cette barre d’onglets, pour n’avoir vraiment plus que le site en face des yeux. C’est très reposant et très zen (j’approuve le nom de facto). Il est aussi possible d’épingler des sites favoris, ce qui va n’afficher que leur icône, en très gros, tout en haut de la barre d’onglets. Idéal pour les sites sur lesquels je reviens souvent, notamment le tchat Matrix, mes emails, le lecteur musical etc. Le navigateur essaie très activement de décharger automatiquement les onglets, notamment ceux qui n’ont pas été visités depuis un petit moment (alors que le navigateur était ouvert). Dans la barre d’onglets verticaux, il est même possible de séparer les onglets qui ne doivent pas être déchargés (au dessus d’une petite barre horizontale) de ceux qui peuvent l’être à n’importe quel moment (en dessous de cette même barre horizontale). Autant vous dire que la mémoire vive (RAM) de votre ordinateur appréciera 🥰 La gestion des onglets en espaces permet de compartimentaliser et de séparer les différents contextes liés à des onglets. Après quelques semaines d’utilisation sur cette machine, j’ai 3 espaces : un pour la navigation « au quotidien » que j’essaie de vider régulièrement, un pour Kresus (🎶 un gestionnaire de finances personnelles libre, qu’il est trop bien 🎶) avec des liens vers des merge requests à relire ou finir, un pour des pages et sites que j’aimerais lire ou explorer plus tard, mais moins prioritaires. Le découpage de la vue en plusieurs sous-vues (split view) est hyper pratique pour consulter deux pages en même temps. On clique sur deux onglets (ou plus), puis par exemple on presse Ctrl+Alt+V pour les afficher côte-à-côte verticalement. Dans mes cas d’utilisation récurrents, je noterai le fait de prendre des notes (dans Silverbullet par exemple) pendant que je regarde une vidéo instructive sur Youtube (et oui) ; ou de faire une comparaison de deux sites au niveau de leur contenu. Il est possible de découper la vue jusque 4 fois, donc j’imagine aussi bien un cas d’usage de tableau de bord avec plein de sites importants qu’on veut garder sous les yeux. L’une de mes fonctionnalités favorites, c’est l’ouverture d’un lien en mode aperçu (glance). Pour cela, on clique sur un lien en maintenant pressé Alt. Cela ouvre une plus petite vue de ce site au-dessus du site que l’on visite, et cette petite vue peut être fermée via une presse de la touche Échap ou en cliquant en dehors de cette vue ; ce qui nous ramène au site précédent. Il est également possible d’étendre une vue aperçu en un véritable onglet, pour naviguer plus normalement dessus. Ça ne paraît pas grand chose comme ça, mais pour moi c’est très très utile : souvent je suis sur des sites avec beaucoup de liens, et j’en suis parfois certains pour aller voir ce qui se trame derrière, avant de revenir au site. Avec ce mode d’aperçu, je reste dans le contexte de ce que je regardais avant, et je passe moins de temps à jongler entre plein d’onglets ; je n’ai qu’un seul onglet ouvert tout du long de ma navigation. Le fork est maintenu par des passionné·es, pas par une entreprise ; ce qui pourrait être un désavantage, mais l’activité autour du projet est très élevée. D’une part, beaucoup de commits récents dans l’historique du dépôt de code… …Et ce qui est le plus important, selon moi : les mises à jour de rattrapage de Firefox sont hyper rapides. Le problème est le suivant, quand vous maintenez un navigateur basé sur Firefox, il est nécessaire de récupérer régulièrement les changements de votre projet source (on parle d’upstream), ici Firefox, afin de les intégrer dans votre projet. Si ce n’est pas fait assez rapidement, vous risquez très rapidement d’utiliser un logiciel qui a des failles de sécurité rendues publiques. Or, de ce que j’observe, les devs de Zen Browser ont tendance à intégrer les nouvelles versions de Firefox très vite ; la dernière version de Firefox (la 138.0.1) est sortie le 1er mai, la version correspondante de Zen Browser (basée sur la 138.0.1) est sortie le 3 mai (voire le soir du 2 mai). Pour moi, c’est gageure de qualité, d’autant plus que c’est donc maintenu par des gens qui font ça sur leur temps libre, pour le plaisir, c’est particulièrement honorable 🙏 oui mais quid de ceci, Benjamin, quid de cela ? Ohlala je vous vois arriver avec vos gros sabots. Non, le Zen Browser n’est pas parfait, et c’est OK. Oui, c’est risqué qu’un navigateur, un des logiciels les plus centraux dans nos utilisations bureautiques modernes, soit maintenu par une poignée de gentils geeks avec trop de temps libre. Oui, Firefox pourrait sûrement faire la même chose avec 15 personnalisations de about:config, un thème personnalisé en CSS et une plâtrée d’addons [5]. Je reviendrais sûrement sur Firefox, si jamais l’activité autour de Zen Browser venait à diminuer, ou bien au premier mouvement de drague à destination de l’IA, ou bien à la première faille de sécurité pas ou mal gérée. En attendant, c’est rafraîchissant d’avoir de nouveau du plaisir à utiliser un navigateur Web moderne, avec des fonctionnalités innovantes, tout en ne faisant aucun compromis sur ma vie privée. J’utilise maintenant Zen Browser depuis quelques semaines sur une machine, et je suis tout bonnement ravi, au point que je pense l’installer un peu partout rapidement, en complément/remplacement de Firefox. J’ai tendance à être de moins en moins prosélyte quant à l’utilisation de logiciels, libres ou non. Chacun·e fait bien comme iel veut, on ne part pas toustes du même endroit, on a bien le droit de prioriser d’autres sujets avant celui de l’utilisation de tel ou tel logiciels. Mais c’est une des premières fois depuis un moment que je remarque un logiciel libre si cool et innovant que j’adore l’utiliser, que j’ai envie d’en parler et de vous le partager ; voilà qui est chose faite 😊 Pour télécharger le navigateur Zen Browser, c’est par ici. Si comme moi vous êtes fans, n’hésitez-pas à soutenir le développement avec un don ! bac +5 les enfants, comme disait le cowboy ↩ j’emploie des guillemets ici, parce qu’il me semble que le terme a une signification bien précise aux USA, mais ce n’est pas celle que j’utilise ici. ↩ too soon 🥲 ↩ roh le cliché de libriste, c’est moche. ↩ il y a quelques semaines j’ai essayé de supprimer la barre d’URL en haut de Firefox pour la cacher, ou ne l’afficher qu’au survol ; sachez qu’il n’existe pas de solution officielle, et toutes les solutions officieuses (à base de Greasemonkey ou autres billevesées) sont fragiles comme un égo de mec. ↩ Afficher l’article complet

-

durée de lecture : 2 min Publié le 07 mai 2025 à 14:10 par C'est un véritable raz-de-marée pour la création française ! Le jeu vidéo "Clair Obscur: Expedition 33", développé par le studio français Sandfall Interactive, connaît un démarrage absolument fulgurant. En seulement douze jours depuis sa sortie, le titre s'est déjà écoulé à plus de 2 millions d'exemplaires à travers le monde. Un succès retentissant qui confirme le talent et l'ambition de la scène vidéoludique hexagonale. L'industrie française du jeu vidéo est en fête ! Le lancement de "Clair Obscur: Expedition 33" est bien plus qu'une simple sortie, c'est une démonstration de force. Atteindre la barre symbolique des deux millions de ventes en moins de deux semaines est une performance remarquable, surtout pour une nouvelle licence issue d'un studio indépendant comme Sandfall Interactive. Un démarrage record pour le RPG français Le chiffre a de quoi donner le tournis : 2 millions de copies de Clair Obscur: Expedition 33 ont trouvé preneur en seulement 12 jours. Cette performance commerciale place d'emblée le titre parmi les lancements les plus réussis de l'année et positionne le jeu français sur la carte mondiale des créations vidéoludiques incontournables. L'équipe de Sandfall Interactive peut être fière de ce plébiscite des joueurs, qui témoigne d'une attente et d'un accueil plus que chaleureux pour leur création. La situation est d'autant plus bluffante que le titre est également proposé gratuitement au sein du Xbox Game Pass. Atteindre 2 millions de ventes en 12 jours dans ces conditions est d'autant plus remarquable. Qu'est-ce que Clair Obscur: Expedition 33 ? Mais qu'est-ce qui se cache derrière ce nom poétique, "Clair Obscur: Expedition 33" ? Il s'agit d'un RPG ambitieux qui se distingue par une direction artistique somptueuse, jouant avec maestria sur les contrastes de lumière et d'ombre, comme son nom l'indique. Le titre mise sur un univers riche et une narration soignée, plongeant les joueurs dans une quête épique. Le jeu, développé par le studio français Sandfall Interactive, a été lancé sur PC et consoles de nouvelle génération, offrant une expérience visuelle et ludique de haute volée. Ses mécaniques de jeu, mêlant exploration et combats tactiques au tour par tour, semblent avoir particulièrement séduit. Il vient ainsi jouer des coudes avec les meilleurs J-RPG. Les clés d'un succès fulgurant Plusieurs facteurs peuvent expliquer ce démarrage en trombe. L'originalité de l'univers et la beauté de sa direction artistique ont certainement joué un rôle majeur, captant l'attention dès les premières présentations. De plus, "Clair Obscur: Expedition 33" a bénéficié d'un excellent bouche-à-oreille et de critiques positives qui ont souligné la qualité de ce RPG. L'attente pour un nouveau titre ambitieux dans ce genre, couplée à une communication efficace, a transformé l'essai en un véritable succès commercial. C'est une preuve éclatante que la créativité et le savoir-faire français peuvent briller sur la scène internationale du jeu vidéo. Mathieu M. Journaliste GNT spécialisé imprimantes 3D et nouvelles technologies Suivez GNT sur Google Actualités Recevez nos notifications Suivez GNT sur Linkedin Sur le même sujet Cette page peut contenir des liens affiliés. Si vous achetez un produit depuis ces liens, le site marchand nous reversera une commission sans que cela n'impacte en rien le montant de votre achat. En savoir plus. Afficher l’article complet

-

-

-

Anniversaire Anniversaire du site : 22 ans déjà !!!

Ldfa a posté un sujet dans Nouveautés du Site Maxthon-fr.com

J'ai encore une fois raté la date de l'anniversaire du site, c'était le 14 février 2025 pour ses 22 ans d'existence... Il faut vraiment que je crée un rappel sur mon agenda. Même s'il y a beaucoup moins de visiteurs et de nouveautés du côté de Maxthon, le site est toujours en ligne et il compte tout de même un petit nombre d'utilisateurs habitués et fidèles depuis toutes ces années, un grand à. eux pour leur présence et leur participation. -

Windows : comment capturer l’activité au démarrage de l'OS ? - IT-Connect

Ldfa a posté un sujet dans Mon Wallabag

durée de lecture : 4 min Dans ce tutoriel, nous vous montrons comment capturer et analyser l’activité au démarrage de Windows. Nous utiliserons pour cela l’outil ProcMon des Sysinternals. Capturer l’activité au démarrage de Windows peut avoir plusieurs intérêts. Par exemple, l'identification des logiciels et services qui s'exécutent automatiquement, la surveillance de l'activité réseau des processus ou l'investigation des plantages spécifiques. Cependant, cette tâche présente un défi majeur : la plupart des outils d'analyse ne peuvent être lancés qu'après l'ouverture d'une session utilisateur. Heureusement pour nous, ProcMon propose une solution grâce à son option de journalisation au démarrage. ProcMon est un outil de monitoring qui permet de tracer, enregistrer et analyser avec une grande précision les activités de tous les processus au niveau du système de fichier, des registres, des processus/threads et du réseau. Si vous souhaitez avoir une présentation plus détaillée de cet outil, que nous allons utiliser ici, je vous oriente vers notre article d’introduction : L’introduction de cet outil officiel de Microsoft étant faite, passons à l’action ! Une fois que ProcMon est sur votre système de fichier et que vous disposez d’un accès administrateur (obligatoire), nous allons l’exécuter afin d’avoir la vue suivante : Vue principale de ProcMon. Ici, il faut nous rendre dans Options, puis cocher Enable Boot Logging (littéralement : Activer la journalisation du démarrage) : Activation de la journalisation des activités au démarrage par Procmon. L’activation de cette option fait apparaitre la fenêtre suivante : Choix de la surveillance du thread profiling. L'activation de cette option Generate thread profiling est un cas d'utilisation avancé. Lorsque activé, ProcMon fait une capture avancée de l’utilisation des threads et de l'utilisation du processeur, ce qui vous permet d'identifier la source des problèmes de performances liés au processeur. Vous pouvez l’ignorer, à moins de savoir exactement que c’est cela dont vous avez besoin. Bref, il suffit de cliquer sur OK, et c’est tout ! Vous pouvez à présent redémarrer votre système. Pour être plus précis, lorsque l’on active le Boot Logging dans ProcMon, un pilote de filtre (Filter drivers) est installé au niveau du noyau du système d'exploitation. Ce pilote peut capturer les événements liés aux fichiers, aux registres, aux processus et aux threads. Il est conçu pour surveiller les appels système et les interactions à un niveau bas. Le pilote de ProcMon est principalement passif et enregistre les événements sans intervenir dans leur exécution. Une fois votre système redémarré, vous ne devriez pas voir de grandes différences. Cependant, vous trouverez dans le répertoire C:\Windows un fichier nommé Procmon.pmb : Fichier d'enregistrement des activités depuis le démarrage de ProcMon. C’est dans ce fichier que sont stockés les évènements capturés depuis le démarrage. Tant qu’il n’est pas ouvert par l’intermédiaire de ProcMon, ce dernier continuera de capturer des évènements. Sans toucher directement à ce fichier, nous pouvons à présent exécuter ProcMon (toujours en tant qu’utilisateur privilégié). Dès lors, le message suivant apparaitra : Message de confirmation pour l’enregistrer des données capturées. Il indique que ProcMon a trouvé son fichier de capture et vous demande si vous souhaitez arrêter la capture et enregistrer les évènements capturés. En cliquant sur OK, ProcMon ouvrira l’explorateur de fichier pour que vous puissiez enregistrer la capture, cette fois-ci au format PML. Dans mon cas, je l’enregistre, par exemple, dans C:\Users\Administrateur\Desktop. Une petite barre de progression va alors apparaitre, c’est l’enregistrement des activités qui est en cours (en général, il y en a beaucoup). Le contenu du fichier va s’afficher dans l’interface d’analyse et de filtre de ProcMon. Vous pourrez ensuite visualiser la totalité des évènements qui se sont produits du démarrage du système d’exploitation, jusqu’à l'enregistrement de la capture que nous venons de réaliser : Exemple des premières activités capturées par ProcMon. Tout l’intérêt d’utiliser ProcMon est ensuite bien sûr d’utiliser ses filtres et sa grande précision pour réaliser vos propres recherches et investigations. Pour en savoir plus sur ces filtres et le niveau de détails qu’il est possible d’obtenir, je vous renvoie à nouveau vers notre article dédié à l’utilisation de ProcMon : La possibilité d’enregistrer ces activités dans un fichier (format .PML) est intéressant pour l’historisation et la comparaison de deux captures, ou pour pouvoir revenir dessus plus tard si besoin. L'utilisation de ProcMon pour capturer l'activité au démarrage de Windows est très utile pour diagnostiquer les problèmes de performance et identifier les logiciels ou services qui s'exécutent dès le démarrage. En activant le Boot Logging, ProcMon enregistre toutes les interactions système, permettant une analyse détaillée grâce à ses filtres. Une astuce à garder en tête pour les cas difficiles ! N’hésitez pas à partager votre avis dans les commentaires ou à venir échanger avec notre communauté sur notre serveur Discord ! Afficher l’article complet -

Formation à l'Administration de serveurs Linux - Stéphane ROBERT

Ldfa a posté un sujet dans Mon Wallabag

durée de lecture : 8 min Linux est aujourd’hui omniprésent dans le monde des serveurs et des infrastructures IT. Ce système d’exploitation libre et open source alimente une majorité des serveurs web, des supercalculateurs, des infrastructures cloud et même des équipements embarqués. Que ce soit pour héberger un site web, gérer des services réseau ou déployer des applications critiques, Linux s’est imposé comme un choix incontournable grâce à sa stabilité, sa flexibilité et sa sécurité. Dans cette formation, vous découvrirez non seulement comment utiliser Linux efficacement, mais surtout comment l’administrer en toute autonomie. Vous apprendrez à maîtriser les commandes essentielles, à configurer le réseau, à gérer la sécurité de votre système et à surveiller ses performances. Vous serez également guidé dans la mise en œuvre de bonnes pratiques pour l’écriture de scripts shell, la gestion des utilisateurs, ou encore la planification des tâches automatiques. Pourquoi cette formation Linux Gratuite ? Parce qu’aujourd’hui, comprendre le fonctionnement d’un système Linux est indispensable pour toute personne souhaitant évoluer dans les métiers de l’administration système ou se préparer à des rôles orientés DevOps. Vous ne vous contenterez pas d’apprendre à utiliser Linux : vous saurez le configurer, le sécuriser et l’optimiser. À qui s’adresse cette formation Linux ? Cette formation Linux s’adresse à toute personne souhaitant acquérir des compétences en administration système Linux, que vous soyez : Administrateur système débutant souhaitant structurer vos connaissances ; Développeur cherchant à comprendre l’environnement dans lequel vos applications tournent ; Étudiant ou autodidacte préparant une certification comme la LFCS ; Ou encore un professionnel de l’IT désirant élargir votre champ de compétences en vue d’une spécialisation DevOps. Pour suivre cette formation dans de bonnes conditions, il est conseillé d’avoir : Des bases en informatique générale (utilisation du terminal, notions sur les systèmes d’exploitation) ; Une curiosité technique et une volonté d’expérimenter par vous-même. Vous n’avez jamais administré de serveur ? Aucun problème : cette formation a été conçue pour partir des fondamentaux. Vous avez déjà des notions mais souhaitez approfondir vos pratiques ? Les sections avancées vous permettront d’aller plus loin, notamment sur la gestion de la sécurité, la surveillance système ou l’optimisation des performances. Organisation de la formation Linux Cette formation a été pensée pour vous offrir un parcours progressif et pratique, articulé autour de plusieurs grands principes : 1. Cours théoriques détaillés Chaque chapitre aborde une thématique clé de l’administration Linux : commandes essentielles, gestion des fichiers, réseau, sécurité, optimisation… Les contenus sont illustrés d’exemples concrets et enrichis de liens vers des ressources externes pour aller plus loin. 2. Travaux pratiques avec auto-évaluation Pour chaque compétence, des travaux pratiques vous permettent d’appliquer directement ce que vous venez d’apprendre. Vous serez invité à reproduire des scénarios réels : configurer un réseau, écrire un script shell sécurisé ou encore surveiller les performances d’un serveur. Ces TP sont accompagnés de systèmes d’auto-évaluation pour valider votre progression en autonomie. 3. Contrôles réguliers des connaissances Afin de mesurer vos acquis, des quiz et contrôles de connaissances ponctuent la formation. Ces évaluations rapides vous aident à vérifier que vous avez bien assimilé les notions clés avant de poursuivre. 4. Une durée flexible selon votre rythme La durée de cette formation est estimée entre 40 et 50 heures, en fonction de votre niveau de départ et de votre implication personnelle. Vous pouvez choisir de suivre le parcours de façon intensive ou de le répartir sur plusieurs semaines selon vos disponibilités. 5. Un tremplin vers le DevOps En suivant ce programme complet, vous poserez les fondations essentielles pour évoluer ensuite vers des pratiques DevOps : gestion d’infrastructure automatisée, CI/CD, orchestration avec des outils comme Docker ou Kubernetes. Cette formation est donc une étape indispensable pour toute personne visant une carrière dans ces domaines. Programme de la formation Linux Le programme de cette formation Linux a été soigneusement structuré pour vous accompagner pas à pas dans la découverte et la maîtrise des compétences essentielles à l’administration d’un serveur Linux. Chaque section aborde des thématiques clés : des bases fondamentales jusqu’aux notions avancées du noyau, en passant par la configuration réseau, la gestion des utilisateurs, les services système, ou encore la sécurisation et l’optimisation des performances. Notions fondamentales sur Linux Installation des serveurs Linux Installation de WSL2 Maîtriser les shells Linux : Introduction Le Shell Bash Le Shell Zsh Commandes Linux : Introduction aux commandes Linux Commandes d’arrêt et redémarrage Navigation & Manipulation de Fichiers Commandes avancées Gestion des processus Gestion de la mémoire Gestion des archives Gestion des périphériques Gestion du réseau Commandes de référence : awk de A à Z curl de A à Z find de A à Z grep de A à Z parallel de A à Z rsync de A à Z sed de A à Z tar de A à Z xargs de A à Z Édition de fichiers : Nano - L’éditeur de texte Vi - L’éditeur de texte Vim - Un vi amélioré Développement de scripts Shell : Développer des scripts Shell Écrire des scripts Shell sécurisés Configurer un serveur Linux : Introduction Configurer les utilisateurs et groupes Comprendre et configurer sudo Gérer les ACL Gestion des packages : Introduction APT : Debian/Ubuntu APK : Alpine Linux DNF : RedHat et dérivés Pacman : Arch Linux Zypper : Suse Configurer le stockage : Introduction Types de systèmes de fichiers : Introduction ext4 Btrfs XFS Gestion des disques locaux : Introduction Identifier les disques Gérer les partitions Monter/Démonter des partitions LVM - Gestion des volumes logiques Gérer l’espace disque Gérer les quotas Analyser les performances des disques Stockage en réseau : Configurer le réseau : Comprendre le réseau Linux Configurer avec Netplan Configurer avec NetworkManager Configurer le pare-feu : Introduction Firewalld UFW Configurer les services : Qu’est-ce-que Systemd ? Gestion des services avec systemctl Logs avec journalctl Gestion des logs avec logrotate Planification de tâches : Avec cron Avec systemd timers Optimisation des performances : Optimiser un serveur Linux Connexion SSH et tunneling sécurisé : Connexion SSH Transfert de fichiers avec SCP Tunneling SSH Notions importantes à connaître : Cgroups Namespaces Capabilities Préparer les Certifcations : LFCS Contrôle de connaissances Pour mieux visualiser la structure globale de cette formation, une mindmap est disponible ci-dessous, vous permettant d’avoir un aperçu clair et synthétique de l’ensemble du programme. Voici une rodmap de votre parcours d’apprentissage : LégendesRecommandéAlternatifOptionnel✔️ Choix personnel🖱️ Navigation• Glisser : déplacer• Molette : zoom• Double clic : recentrerLinux Notions fondamentales sur Linux Installation de Linux Installation de Linux Installation via WSL2 Maîtriser les shells Linux Introduction aux Shells Linux Bash Zsh Fish Commandes Linux Commandes de base Commandes d'aideCommandes de navigationManipulation de fichiersGestion des permissionsVisualisation de fichiersCommandes de rechercheGestion des processus man tldr ls cd pwd cp mv rm mkdir rmdir chmod chown chgrp cat less head tail find locate jobs bg fg Commandes avancées Commandes système de fichiersCommandes de gestion des processusCommandes de manipulation de texteCommandes de comparaisonCommandes de surveillance df du free uname ps top kill grep cut sort uniq tr wc paste join comm nl tee rev fold sed awk diff watch Édition de fichiers Éditeur de texte Vi Éditeur de texte Nano Éditeur de texte Vim Éditeur de texte EmacsÉditeur de texte NeovimScripts Shell Écrire ses premiers scripts Shell Écrire des scripts shells sécurisés Configurer un serveur Linux Utilisateurs et groupes Système de fichiers Introduction au système de fichiers ext4 Btrfs XFS LVM Gestionnaire de paquets APT YUM/DNFPacmanZypper APK YAYNix Prêt à vous lancer ? Plongez pour développer une maîtrise complète de l’administration systèmes sous Linux. FAQ - Questions Fréquemment Posées Quelles sont les missions principales d’un administrateur système Linux ? L’administrateur système Linux est responsable de l’installation, la configuration, la maintenance et la sécurisation des serveurs Linux. Il surveille les performances, gère les sauvegardes, automatise les tâches répétitives et assure la disponibilité des services réseau. Quelles compétences clés doit maîtriser un administrateur Linux ? Il doit maîtriser le terminal Linux, la gestion des utilisateurs, la configuration réseau, les systèmes de fichiers, la sécurité (pare-feu, sudo), la surveillance des performances et l’écriture de scripts shell. La connaissance des outils de monitoring et de virtualisation est également importante. Comment débuter dans l’administration système Linux ? Commencez par installer une distribution Linux serveur (Ubuntu, Debian…), entraînez-vous aux commandes de base, apprenez à gérer les services, configurez le réseau et mettez en place des scripts automatisés. Suivre des tutoriels pratiques et préparer une certification type LFCS est recommandé. Comment surveiller efficacement un serveur Linux ? Utilisez des outils natifs comme `top`, `htop`, `vmstat`, `iostat` et `journalctl` pour la surveillance de base. Pour un monitoring avancé, déployez des solutions comme Zabbix, Nagios ou Prometheus afin d’obtenir des alertes et des rapports détaillés. Quelles sont les bonnes pratiques pour sécuriser un serveur Linux ? Mettre à jour régulièrement le système, configurer un pare-feu (UFW, Firewalld), désactiver les services inutiles, utiliser des clés SSH, limiter les droits sudo, surveiller les logs et appliquer la règle du moindre privilège sont des bonnes pratiques essentielles. Pourquoi l’automatisation est-elle essentielle pour un administrateur Linux ? L’automatisation via des scripts shell ou des outils comme Ansible permet de réduire les erreurs humaines, de standardiser les déploiements et de gagner du temps sur les tâches répétitives (sauvegardes, mises à jour, surveillance…). Quelles certifications recommandées pour un administrateur Linux ? Les certifications les plus reconnues sont : LFCS (Linux Foundation Certified System Administrator), LPIC-1, CompTIA Linux+, et RHCSA (Red Hat Certified System Administrator). Elles valident des compétences pratiques recherchées par les employeurs. Quels outils utiliser pour la gestion des services sous Linux ? L’outil principal est `systemctl` (Systemd), qui permet de démarrer, arrêter, redémarrer, activer au démarrage et vérifier le statut des services. Exemple : `systemctl restart apache2`, `systemctl enable ssh`, `systemctl status nginx`. Quelle est la place de Linux dans le DevOps ? Linux est le socle des pratiques DevOps : conteneurs (Docker), orchestration (Kubernetes), intégration continue, infrastructure as code… Tous ces outils reposent sur un environnement Linux, rendant sa maîtrise indispensable pour un rôle DevOps. Quels sont les défis quotidiens d’un administrateur Linux ? Les défis incluent la gestion des incidents, la garantie de la disponibilité des services, l’optimisation des performances, l’application rapide des correctifs de sécurité, la gestion des sauvegardes et la documentation précise des interventions. Afficher l’article complet -