Toute l’activité

- Hier

-

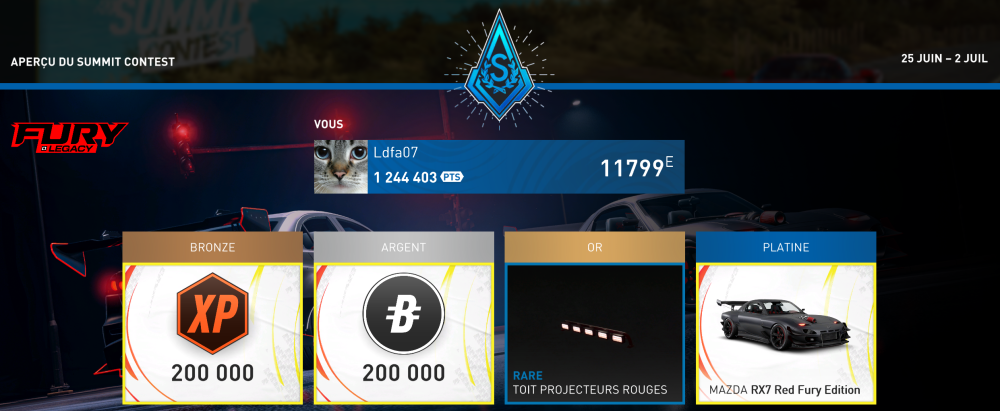

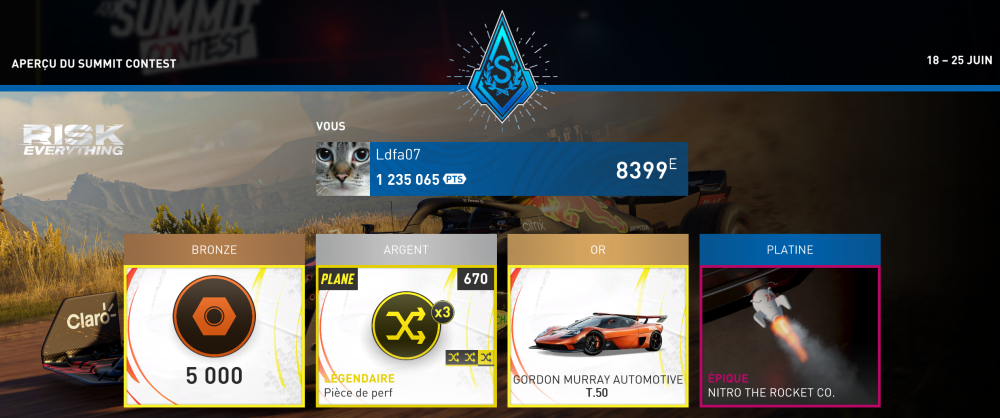

Je termine Platine encore cette semaine, mais j'ai eu de la chance, car la limite est passée de 10000 à 15000 places.

-

- La dernière semaine

-

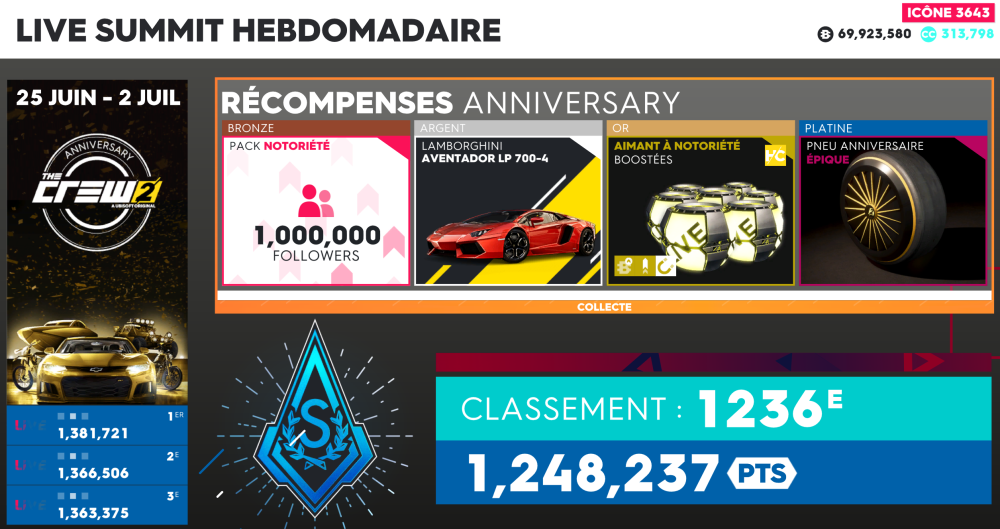

Vous devez activer le "Téléchargement amélioré" pour télécharger le lien Magnet.

franz a répondu à un(e) sujet de franz dans Questions et astuces sur Mx6 & Mx7

Hello Merci le Boss. Je fais pas alors. -

bearly a réagi à un message dans un sujet :

Maxthon 7.3.1.6800 Bêta pour Windows est sorti

bearly a réagi à un message dans un sujet :

Maxthon 7.3.1.6800 Bêta pour Windows est sorti

-

bearly a réagi à un message dans un sujet :

Maxthon 7.3.1.6800 Bêta pour Windows est sorti

bearly a réagi à un message dans un sujet :

Maxthon 7.3.1.6800 Bêta pour Windows est sorti

-

BugSir009 a rejoint la communauté

-

Vous devez activer le "Téléchargement amélioré" pour télécharger le lien Magnet.

Ldfa a répondu à un(e) sujet de franz dans Questions et astuces sur Mx6 & Mx7

C'est ici dans les Paramètres : Personnellement, je te le déconseille, sauf si tu sais ce que tu fais... -

franz a réagi à un message dans un sujet :

Maxthon 7.3.1.6800 Bêta pour Windows est sorti

franz a réagi à un message dans un sujet :

Maxthon 7.3.1.6800 Bêta pour Windows est sorti

-

franz a réagi à un message dans un sujet :

Maxthon 7.3.1.6800 Bêta pour Windows est sorti

franz a réagi à un message dans un sujet :

Maxthon 7.3.1.6800 Bêta pour Windows est sorti

-

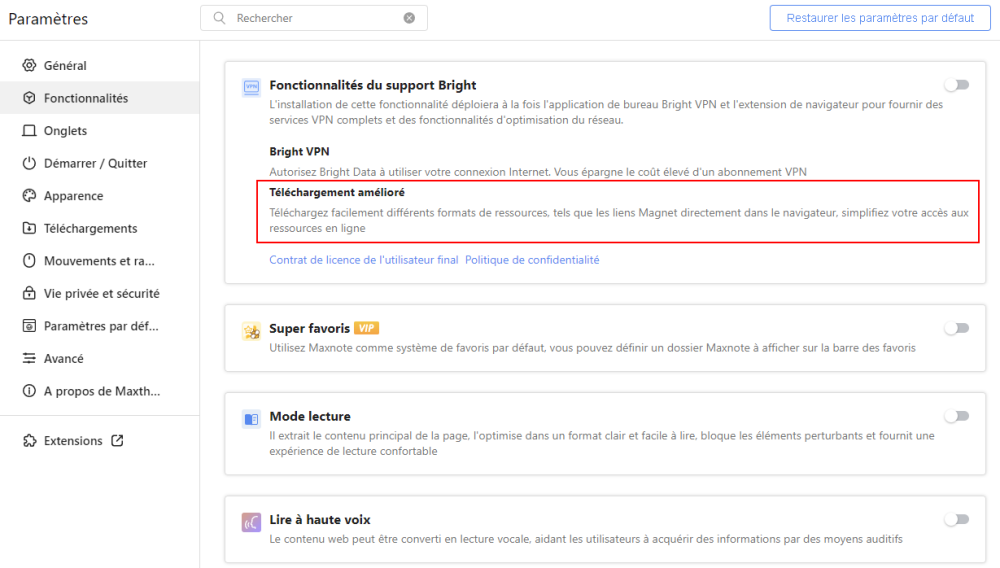

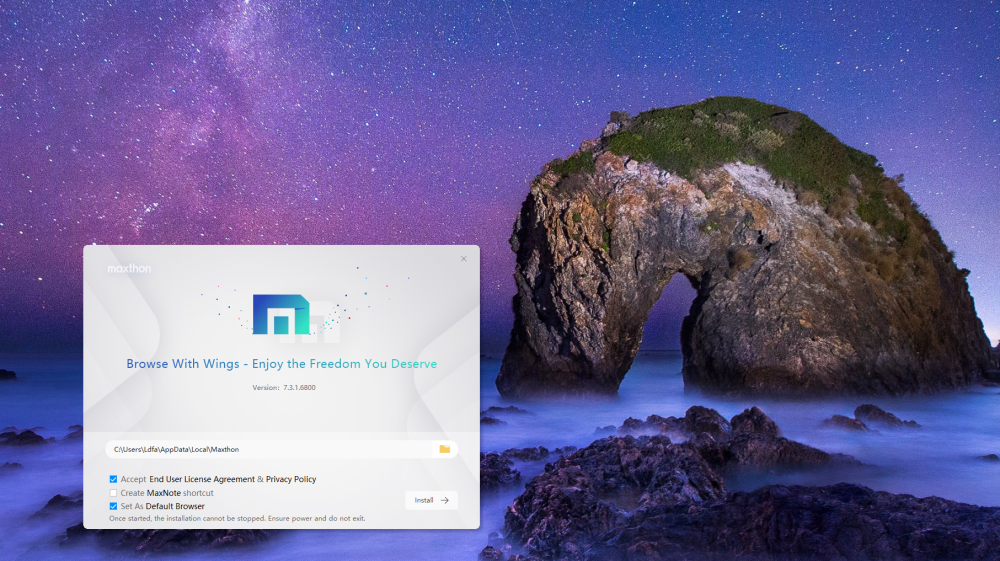

Changements principaux : - Correction des blocages de pages causés par la logique d'impression. - Correction d'un problème de temps pour le téléchargement de vidéos. - Correction de l'affichage trop large dans la nouvelle interface de téléchargement. - Correction de l'affichage incorrect de la langue dans certaines parties de l'interface.

-

Maxthon 7.3.1.6800 Bêta pour Windows est sorti aujourd'hui, il apporte son lot de nouvelles fonctionnalités / améliorations et de corrections de bugs. Téléchargement : https://github.com/maxthon/Maxthon/releases Les changements en français sont là. Vous pouvez également vous abonner au groupe Telegram NBdomain & MX6 pour faire remonter vos demandes d'améliorations et bugs rencontrés. Source : https://forum.maxthon.com/d/165-maxthon-pc-7316800-beta

-

Win Traduction française de Mx7 pour Windows

Ldfa a répondu à un(e) sujet de Ldfa dans Traductions françaises de Maxthon sur Crowdin

, j'ai approuvé la traduction. fr.ini -

Ldfa a réagi à un message dans un sujet :

Traduction française de Mx7 pour Windows

Ldfa a réagi à un message dans un sujet :

Traduction française de Mx7 pour Windows

-

Ldfa a réagi à un message dans un sujet :

Traduction française de Mx7 pour Windows

Ldfa a réagi à un message dans un sujet :

Traduction française de Mx7 pour Windows

-

Win Traduction française de Mx7 pour Windows

POLAURENT a répondu à un(e) sujet de Ldfa dans Traductions françaises de Maxthon sur Crowdin

idem pour moi ! -

Win Traduction française de Mx7 pour Windows

ricouz a répondu à un(e) sujet de Ldfa dans Traductions françaises de Maxthon sur Crowdin

Votes ok A+ -

Win Traduction française de Mx7 pour Windows

Ldfa a répondu à un(e) sujet de Ldfa dans Traductions françaises de Maxthon sur Crowdin

There are new strings to translate in the Maxthon pour Windows project. You were a project participant previously so your help will be appreciated a lot. 2 new strings for translation (7 words). - Avant

-

Des infos sur Pop_OS...

-

-

-

Non, jamais vu 🙈 avant ici. Je ne l'ai pas dans les versions précédentes (donc celles avant la 6600) non plus

-

Je n'utilise plus que la version portable de Maxthon, l'autre me fout en l'air mes .url, donc tous mes raccourcis vers mes jeux, et je n'ai pas cette extension. Tu es certain de ne jamais l'avoir installé puis désinstallée par le passé ?

-

Alex a réagi à un message dans un sujet :

Le déjeuner le plus fou d’Internet : Bill Gates rencontre enfin le père de Linux - 01net

Alex a réagi à un message dans un sujet :

Le déjeuner le plus fou d’Internet : Bill Gates rencontre enfin le père de Linux - 01net

-

C'est à dire ? Chaque fois que je réinstalle complètement Maxthon sans conserver les données, je me récupère des vieilles extensions que j'ai supprimé depuis longtemps et il n'y a aucun moyen pour les supprimer définitivement des sauvegardes de Maxthon.

-

ErnestR4 a réagi à un message dans un sujet :

Le déjeuner le plus fou d’Internet : Bill Gates rencontre enfin le père de Linux - 01net

ErnestR4 a réagi à un message dans un sujet :

Le déjeuner le plus fou d’Internet : Bill Gates rencontre enfin le père de Linux - 01net

-

franz a réagi à un message dans un sujet :

Maxthon 7.3.1.6600 Bêta pour Windows est sorti

franz a réagi à un message dans un sujet :

Maxthon 7.3.1.6600 Bêta pour Windows est sorti

-

franz a réagi à un message dans un sujet :

Maxthon 7.3.1.6600 Bêta pour Windows est sorti

franz a réagi à un message dans un sujet :

Maxthon 7.3.1.6600 Bêta pour Windows est sorti

-

durée de lecture : 2 min Jamais le patron de Microsoft n’avait rencontré Linus Torvalds de Linux. Il y a vingt ans, leur rivalité démontrait le choc de deux visions dans la nouvelle ère Internet : le logiciel propriétaire et l’open source. Bill Gates et Linus Torbalds, sur la même photo, partageant leur premier déjeuner ensemble. Le 22 juin, le fondateur de Microsoft et le programmateur finlandais surnommé le « père » de Linux sont apparus publiquement pour la première fois de leur vie côte à côte, une image plus que symbolique, qui rassemble deux visions et deux fondations de l’Internet que l’on connaît. Tous les deux passionnés d’informatique, ils représentent d’un côté la suite de logiciels propriétaires et de l’autre le mouvement open source. La rencontre a pris place lors d’un déjeuner, organisé chez Mark Russinovich, le directeur technique de Microsoft Azure. C’est lui qui a d’ailleurs posté la photo sur le réseau LinkedIn (racheté par Microsoft il y a dix ans). À leurs côtés, un autre convive, tout aussi important du Microsoft des années 1990 : David Cutler, l’une des figures centrales de Windows NT. Il y a vingt ans, Microsoft voyait Linux comme son ennemi principal, une vraie menace. Aujourd’hui, leurs fondateurs se rencontrent, et Microsoft est moins fermé à l’open source, alors que le géant américain détient GitHub. « J’ai eu le frisson de ma vie en organisant un dîner pour Bill Gates, Linus Torvalds et David Cutler », écrivait Mark Russinovich sur son post. Aujourd’hui, les principaux chefs d’entreprise technologiques américains ont l’habitude de se côtoyer dans des événements, tels que des conférences, des soirées people, mais aussi des auditions au Sénat. Il y a vingt ans, jamais Bill Gates et Linus Torbalds ne s’étaient affichés en public. Depuis, Mark Russinovich avançait que les deux hommes ne s’étaient effectivement jamais rencontrés. Si Bill Gates avait un problème avec Linux, Linus Torbalds en avait aussi un avec Microsoft. Il critiquait souvent l’entreprise en soulignant ses pannes. Lire aussi Bill Gates publie son CV, rédigé il y a 48 ans, juste avant la création de Microsoft Alors que le déjeuner a suscité un vif intérêt au sein de la communauté technologique, Mark Russinovich n’a rien arrangé, en déclarant qu’une nouvelle rencontre pourrait avoir lieu, et que des projets pourraient en découler entre les deux hommes, aujourd’hui âgés de 69 ans pour l’Américain et de 55 ans pour le Finlandais. « Linus n’a jamais rencontré Bill, et Dave (David) n’a jamais rencontré Linus. Aucune décision majeure n’a été prise ici, mais peut-être lors du prochain dîner », a-t-il écrit sur son poste sur LinkedIn. 🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp. Afficher l’article complet

-

Salut à tous En fait, j’ai un pote qui jurait que par Linux, ligne de commande, et open source à fond. Depuis qu’il est tombé sur un article sur l’e-business, il ne parle plus que de CRM, automatisation, tunnel de conversion et autres trucs du monde corporate… Il m’a même sorti que « Linux, c’est bien, mais sans stratégie numérique derrière, ça sert à rien ». Je sais pas si je dois rire ou m’inquiéter 😄 Vous pensez vraiment que les outils techniques comme Linux sont secondaires sans la logique e-business derrière ? Ou c’est juste deux mondes qui ne cherchent pas la même chose ?

-

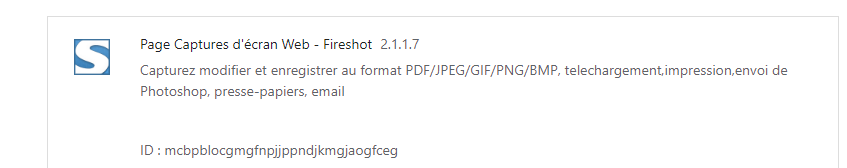

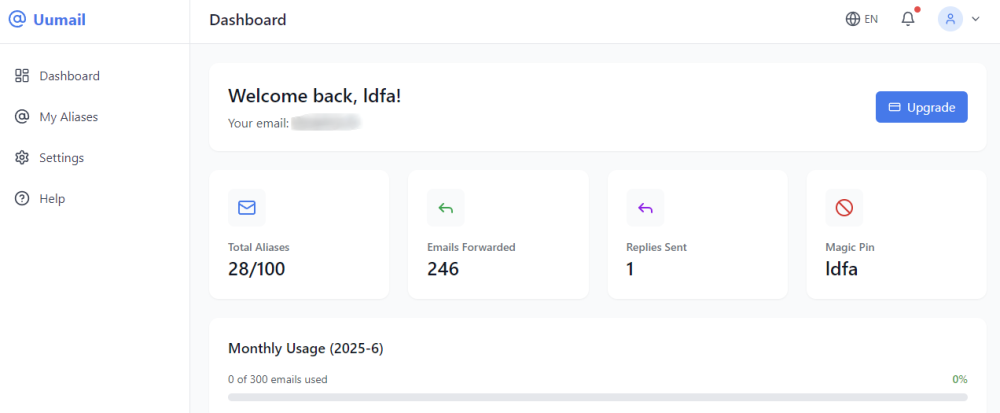

Uumail est de retour à cette adresse : https://mail.uu.me/ 3 versions sont proposées : Je me suis connecté avec mes identifiant Maxthon et j'ai récupéré l'accès à mes anciens Alias :

-

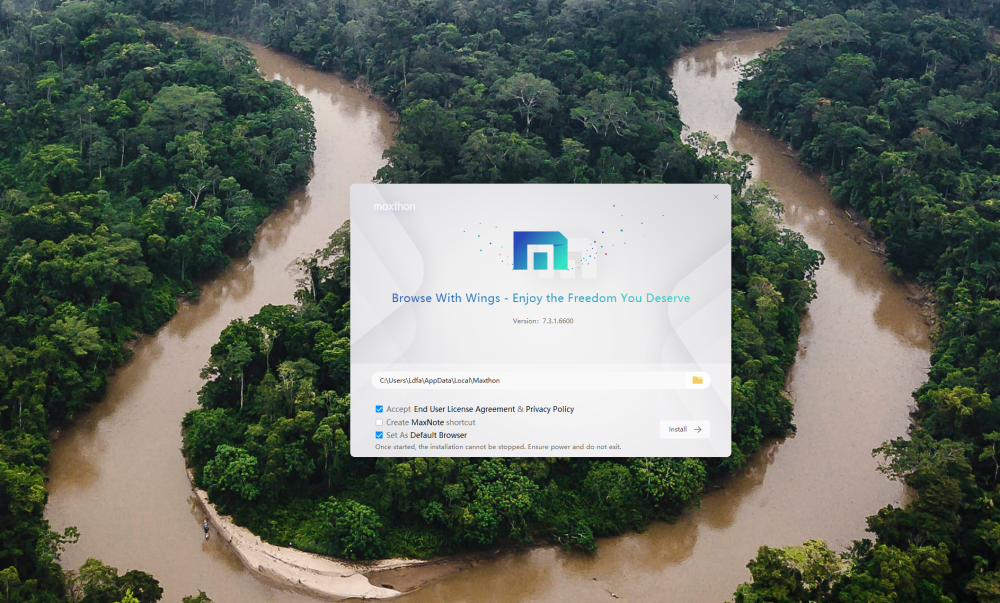

Changements principaux : + Ajout de Uumail au menu principal : Cachez votre véritable adresse e-mail, générez par lots des e-mails virtuels - votre e-mail VPN. + Ajout d'un paramètre de recherche intelligente uuGPT : Désactiver l'option “Afficher dans uuGPT” dans la barre d'adresse via Paramètres > Vie privée et sécurité > Barre d'adresse intelligente. + Ajout de la prise en charge des cookies pour les téléchargements de vidéos, permettant une meilleure compatibilité des formats vidéo. * Optimisation de la synchronisation Maxnote. - Correction de l'ordre d'ouverture incorrect des onglets dans le navigateur. - Correction des échecs de chargement partiel des ressources du protocole.

-

Maxthon 7.3.1.6600 Bêta pour Windows est sorti aujourd'hui, il apporte son lot de nouvelles fonctionnalités / améliorations et de corrections de bugs. Téléchargement : https://github.com/maxthon/Maxthon/releases Les changements en français sont là. Vous pouvez également vous abonner au groupe Telegram NBdomain & MX6 pour faire remonter vos demandes d'améliorations et bugs rencontrés. Source : https://forum.maxthon.com/d/57-maxthon-pc-7316600-beta

-

Entre temps, j'ai refait mon installation en utilisant GLF OS. Une distribution en Bêta, francophone, orientée Gaming et sur la base de NixOS, que de choses prometteuses... L'installation c'est déroulée sans problème, vraiment très simplement et tout semble fonctionner. J'ai suivi cette vidéo qui est un longue, on peut accélérer.